Cybersecurity Risks:

nova modelagem para enfrentar os desafios

do Século XXI

Prof. Dr. Antonio Celso Ribeiro Brasiliano, CEGRC, CIEAC, CIEIE, CPSI, CIGR, CRMA, CES, DEA, DSE, MBS

Doutor em Ciência e Engenharia da Informação e Inteligência Estratégica pela

Université Paris – Est (Marne La Vallée, Paris, França); presidente da Brasiliano INTERISK.

Qualquer nação hoje, de qualquer parte do mundo dependem de um funcionamento confiável por parte das suas infraestruturas críticas. As ameaças de segurança cibernética exploram o aumento da complexidade e da conectividade de sistemas de infraestruturas críticas, colocando em risco a segurança pública e privada, a economia e a saúde da nação.

Semelhante aos riscos financeiros e de reputação, o risco de segurança cibernética afeta o resultado final de uma empresa. Pode elevar os custos e afetar de modo massivo a sobrevivência da corporação.

Os riscos de Ciber devem ser geridos com foco em gerenciamento de riscos, caso contrário tira da empresa a capacidade de inovar, conquistar e manter seus clientes. A segurança cibernética é um componente estratégico e amplificador da gestão de riscos integrada.

A empresa que não tiver este novo “Mindset” está correndo o risco de sumir do mercado, neste século XXI, o século da interconectividade.

Introdução

Os Estados Unidos lançaram em 2013 uma diretriz, produzida pelo Instituto Nacional de Padrões e Tecnologia – NIST, em inglês, de modo que incluiu a identificação e o desenvolvimento de diretrizes de risco de segurança cibernética para uso voluntário de proprietários e operadores de infraestrutura crítica. Por meio da Lei de Aprimoramento da Segurança Cibernética – CEA em inglês, o NIST produziu um framework, com foco no desempenho da Segurança Cibernética, integrada com medidas e controles de segurança da informação. Este framework deu condições de seus usuários a identificar seu grau de maturidade em relação as medidas de Cybersecurity.

O foco do Guia de Segurança Cibernética para Infraestruturas Críticas, criado em 2013, Versão 1.0 era saber, como que a infraestrutura crítica, e demais empresas de qualquer segmento, que também começaram a utilizar o guia, o nível de maturidade existente e seus pontos fracos. Para isso o framework percorre uma estrutura básica:

Figura 1: Estrutura Básica do Guia de Segurança Cibernética

A Estrutura Básica fornecia um conjunto de atividades para alcançar resultados específicos de segurança cibernética e fazia referência a exemplos de diretrizes para que esses resultados fossem alcançados. A Estrutura Básica era uma lista de verificação (checklist) de ações a serem executadas. Com base nas listas de verificações, a empresa saberia em qual nível se encontrava e quais eram suas principais deficiências.

Aperfeiçoamento

Com a evolução do mercado dos ataques cibernéticos, o NIST, em conjunto com seus usuários sentira a necessidade de mudar o foco do Guia, lançando em 2018, a versão 1.1, Guia de Aperfeiçoamento da Segurança Cibernética para Infraestrutura Crítica. O Framework revisado, passou a oferecer para as empresas, padrões, diretrizes e práticas, fornecendo uma taxionomia comum para que as organizações pudessem:

1. Descrever sua situação atual no que tange à segurança cibernética, identificando riscos através das suas vulnerabilidades;

2. Descrever seus objetivos no que tange à segurança cibernética;

3. Identificar e priorizar oportunidades de aperfeiçoamento dentro do contexto de um processo contínuo e reproduzível;

4. Avaliar seus progressos frente aos objetivos;

5. Comunicar com stakeholders internos e externos sobre os riscos apresentados na atual segurança cibernética.

As empresas podem determinar quais atividades são importantes para a entrega de serviços críticos e também priorizar seus investimentos, em uma relação de custo versus benefício. Tudo isso deve ser realizado com base em riscos cibernéticos.

O Guia, versão 1.1, se concentra no uso de indicadores de negócios para orientar as atividades de segurança cibernética e considerar os riscos como parte dos processos de gerenciamento de riscos da empresa. Ou seja, houve uma grande evolução na forma de lidar e trabalhar com o framework, que deixou ser apenas uma lista de verificação, para passar a ser um complemento do processo de gerenciamento de riscos da Segurança cibernética.

O gerenciamento de riscos é o processo contínuo de identificação, avaliação e resposta ao risco, segundo as melhores práticas do mercado. Para gerenciar riscos, as empresas devem entender a probabilidade de ocorrência de determinado evento e seus possíveis impactos. Com essas métricas, as organizações podem determinar o nível aceitável de risco para atingir seus objetivos e assim ter de forma clara seu apetite de risco cibernético, e sua tolerância a riscos.

Com esta definição, tolerância ao risco cibernético, as empresas podem priorizar as atividades de segurança cibernética, tornando-se capacitadas a tomar decisões direcionadas em seus principais ativos, de forma a possuir um equilíbrio em seus investimentos. A implementação de programas de gerenciamento de risco cibernético oferece às organizações a capacidade de quantificar e informar sobre ajustes em seus programas de segurança cibernética. As organizações podem optar por lidar com os riscos de maneiras diferentes, incluindo a mitigação do risco, a transferência do risco, a prevenção do risco ou a aceitação do risco, a depender de um eventual impacto na prestação de serviços críticos. O Guia utiliza processos de gerenciamento de riscos para permitir que as organizações informem e priorizem decisões relacionadas à segurança cibernética. Ele abrange avaliações de riscos recorrentes e a validação dos indicadores de negócio para ajudar as organizações a selecionar os níveis desejados de modo que as atividades de segurança cibernética reflitam os resultados desejados. Dessa forma, o Guia oferece às organizações a capacidade de selecionar e direcionar de forma dinâmica o aperfeiçoamento no gerenciamento de riscos de segurança cibernética para os ambientes de TI e TIC.

Estrutura Básica

A Estrutura Básica é composta por quatro elementos: Funções, Categorias, Subcategorias e Referências Informativas. Os elementos da Estrutura Básica funcionam juntos da seguinte forma:

• Funções: organizam atividades básicas de segurança cibernética em seu nível mais alto. Essas funções são: Identificar, Proteger, Detectar, Responder e Recuperar. Elas auxiliam a empresa a demonstrar seu gerenciamento de riscos de segurança cibernética, organizando as informações, possibilitando decisões de gerenciamento de riscos, tratando ameaças e aprimorando com base em atividades anteriores. As Funções também se alinham com as metodologias existentes para o gerenciamento de incidentes e ajudam a mostrar o impacto dos investimentos em segurança cibernética;

• Categorias: são as subdivisões de uma Função em grupos de resultados de segurança cibernética intimamente ligados a necessidades programáticas e atividades específicas. Exemplos de Categorias incluem “Gerenciamento de Ativos”, “Gerenciamento de Identidades e Controle de Acesso” e “Processos de Detecção”;

• Subcategorias: desmembram uma Categoria em resultados específicos de atividades técnicas e/ou de gerenciamento. Elas fornecem um conjunto de resultados que, embora não sejam exaustivos, ajudam a dar embasamento para a concretização dos resultados de cada Categoria. Alguns exemplos de subcategorias: “Proteção de Dados em Repouso” e “Investigação de Notificação e de Sistemas de Detecção”;

• Referências Informativas: são seções específicas sobre normas, diretrizes e melhores práticas entre os setores de infraestrutura crítica ou de uma empresa, que ilustram um método para alcançar os resultados relacionados a cada subcategoria. As Referências Informativas apresentadas na Estrutura Básica são ilustrativas e exemplificativas.

As cinco funções da Estrutura Básica são definidas abaixo. Essas funções não se destinam a formar um caminho sequencial ou levar a um estado final engessado. Em vez disso, as funções devem ser executadas simultânea e continuamente para criar uma cultura operacional que lide com o risco dinâmico da segurança cibernética.

Conceitos das funções e nível de implementação

Os conceitos das funções são:

• Identificar - Desenvolver uma compreensão organizacional para gerenciar o risco de segurança cibernética no que tange a sistemas, pessoas, ativos, dados e recursos;

• Proteger - Desenvolver e implementar proteções necessárias para garantir a prestação de serviços críticos;

• Detectar - Desenvolver e implementar atividades necessárias para identificar a ocorrência de um evento de segurança cibernética;

• Responder - Desenvolver e implementar atividades apropriadas para agir contra um incidente de segurança cibernética detectado;

• Recuperar - Desenvolver e implementar atividades apropriadas para manter planos de resiliência e restaurar quaisquer recursos ou serviços que foram prejudicados devido a um incidente de segurança cibernética.

No Guia de Aperfeiçoamento, há o Anexo A, com a listagem completa da Estrutura Básica.

Os Níveis de Implementação da Estrutura (“Níveis”) fornecem contexto sobre como determinada organização trata o risco de segurança cibernética e os processos envolvidos para gerenciamento desse risco. Variando de Parcial (Nível 1) a Nível Adaptável (Nível 4), os níveis descrevem um grau crescente de rigor e sofisticação nas práticas de gerenciamento de riscos de segurança cibernética. Os Níveis ajudam a determinar até que ponto o gerenciamento do risco de segurança cibernética é permeado pelas demandas empresariais e é integrado às práticas gerais de gerenciamento de risco de uma organização.

A implementação bem-sucedida ao Guia é mensurada a partir da obtenção dos resultados descritos na(s) Avaliação(ões) Desejada(s) da organização e não na determinação do Nível. Ainda assim, a seleção e a designação do Nível normalmente afetam as Avaliações da Estrutura. A recomendação de Nível por parte de gerentes de negócio e de nível de processo, e aprovada pelo Gestor de Riscos da empresa, ajudará a definir a linha geral de como o risco de segurança cibernética será gerenciado dentro da organização e deve influenciar a priorização dentro de uma Avaliação Desejada e as avaliações de progresso na tratativa das vulnerabilidades.

As definições de Níveis são as seguintes:

Nível 1: Parcial

• Processo de Gerenciamento de Risco - As práticas de gerenciamento de risco de segurança cibernética organizacional não são formalizadas, e o risco é gerenciado de maneira ad hoc e às vezes reativa;

• Programa Integrado de Gerenciamento de Risco - Existe uma consciência limitada do risco de segurança cibernética no nível organizacional. A organização implementa o gerenciamento de riscos de segurança cibernética de maneira irregular;

• Participação Externa - A organização não entende seu papel no ecossistema maior com relação a suas dependências ou dependentes. A organização não colabora com ou recebe informações (por exemplo, inteligência de ameaças, melhores práticas, tecnologias) de outras entidades (por exemplo, compradores, fornecedores, pesquisadores, governos), nem compartilha informações.

Nível 2: Risco Informado

• Processo de Gerenciamento de Risco - As práticas de gerenciamento de risco são aprovadas pela administração, mas podem não ser estabelecidas como políticas para toda a organização. A priorização das atividades de segurança cibernética é elaborada pelo ambiente de ameaças;

• Programa Integrado de Gerenciamento de Risco - Há uma conscientização do risco de segurança cibernética no nível organizacional, mas não foi estabelecida uma abordagem válida para toda a organização gerenciar o risco de segurança cibernética;

• Participação Externa - Geralmente, a organização entende seu papel em um ecossistema maior com relação as suas próprias dependências ou dependentes, mas não a ambos. A organização colabora e recebe algumas informações de outras entidades.

Nível 3: Reproduzível

• Processo de Gerenciamento de Risco - As práticas de gerenciamento de risco da organização são formalmente aprovadas e expressas como política;

• Programa Integrado de Gerenciamento de Risco - Existe uma abordagem para toda a organização gerenciar o risco de segurança cibernética. Políticas, processos e procedimentos de conhecimento de riscos são definidos, implementados conforme pretendido e revisados;

• Participação Externa - A organização entende seu papel, dependências e dependentes no ecossistema maior e pode contribuir para o entendimento mais amplo da comunidade sobre os riscos. Colabora e recebe regularmente informações de outras entidades que complementam informações geradas internamente, e compartilha informações com outras entidades.

Nível 4: Adaptável

• Processo de Gerenciamento de Risco - A organização adapta suas práticas de segurança cibernética com base em atividades de segurança cibernética anteriores e atuais, incluindo lições aprendidas e indicadores preditivos;

• Programa Integrado de Gerenciamento de Risco - Existe uma abordagem para toda a organização no gerenciamento do risco de segurança cibernética que usa políticas, processos e procedimentos de conhecimento de risco para tratar possíveis ocorrências de segurança cibernética. A relação entre o risco de segurança cibernética e os objetivos organizacionais é claramente entendida e analisada durante o processo de tomada de decisões;

• Participação Externa - A organização entende seu papel, dependências e dependentes em um ecossistema maior e contribui para a compreensão mais ampla da comunidade sobre os riscos. Ela recebe, gera e analisa informações priorizadas que informam a análise contínua de seus riscos à medida que os cenários de ameaças e tecnologia evoluem. A organização compartilha essas informações internamente e externamente com outros colaboradores. A organização usa informações em tempo real ou quase em tempo real para entender e agir de forma consistente sobre os riscos da cadeia de suprimentos cibernéticos;

A Avaliação da Estrutura (“Avaliação”) é o alinhamento das Funções, Categorias e Subcategorias com os requisitos de negócios, a tolerância a riscos e os recursos da organização. Uma Avaliação permite que as organizações estabeleçam um roteiro para reduzir o risco de segurança cibernética que esteja bem alinhado com as metas estratégicas, considera os requisitos legais/regulatórios e as melhores práticas do setor.

As Avaliações de Estrutura podem ser usadas para descrever o estado atual ou o estado desejado de atividades específicas de segurança cibernética. A Avaliação Atual indica os resultados da segurança cibernética que estão sendo alcançados atualmente. A Avaliação Desejada indica os resultados necessários para atingir as metas desejadas de gerenciamento de riscos de segurança cibernética. As avaliações suportam os requisitos de negócios/missão e auxiliam na comunicação de riscos dentro e entre organizações. Este quadro não prescreve modelos de Avaliações, permitindo flexibilidade na implementação.

A comparação de avaliações (por exemplo, a Avaliação Atual e a Avaliação Desejada) pode revelar as lacunas a serem tratadas de modo a atender aos objetivos de gerenciamento de riscos da segurança cibernética. Um plano de ação para resolver essas lacunas para satisfazer a uma determinada Categoria ou Subcategoria pode contribuir para o roteiro descrito acima. A priorização da mitigação de lacunas é impulsionada pelas necessidades de negócios da organização e pelos processos de gerenciamento de riscos. Essa abordagem baseada em risco permite que uma organização avalie os recursos necessários (por exemplo, funcionários, financeiro) para atingir as metas de segurança cibernética de maneira econômica e priorizada. Além disso, o Guia é uma abordagem de conhecimento de risco, em que a aplicabilidade e o desempenho de determinada Subcategoria estão sujeitos ao alcance da Avaliação.

Coordenação de Implantação

A Coordenação de Implantação descreve um fluxo comum de informações e decisões nos seguintes níveis dentro de uma empresa:

• Executivo – Estratégico;

• Negócio/Processo – Tático;

• Implementação/Operações – Operacional.

O nível executivo transmite as prioridades da missão, os recursos disponíveis e tolerância geral ao risco para o nível de negócio/processo. O nível de negócio/processo usa as informações como contribuições no processo de gerenciamento de riscos e colabora com o nível de implementação/operações para comunicar as necessidades de negócios e criar uma Avaliação. O nível de implementação/operações transmite o progresso da implementação da Avaliação ao nível de negócio/processo. O nível de negócio/processo usa essas informações para realizar uma avaliação de impacto. O gerenciamento de nível de negócio/processo reporta os resultados dessa avaliação de impacto ao nível executivo para informar o processo geral de gerenciamento de risco da organização para o nível de implementação/operações e conscientização do impacto nos negócios.

Figura 2: Informações e Fluxo de Decisão dentro de uma empresa.

Como a Brasiliano interisk integra o Cybersecurity Risks

Como podemos verificar, o conceito do emprego do Framework da NIST 2018, mudou para Gestão de Riscos. Ou seja, as vulnerabilidades encontradas, NÃO CONFORMIDADES, da lista de verificação do Guia da NIST 2018, passaram a ser suas fragilidades, ou, Fatores de Risco para potencializar os riscos cibernéticos.

Dentro desta premissa, a Brasiliano INTERISK, passa a utilizar a estrutura básica do NIST 2018, como um identificador de fragilidades e os coloca dentro de um diagrama de causa e feito. As fragilidades ou os denominados Fatores de Riscos – Causas dos Riscos Cibernéticos, irão para as macro causas dos respectivos diagramas. Desta forma podemos identificar os riscos e suas causas.

Utilizando a Matriz SWOT saberemos quais fatores de riscos são mais relevantes, ou quais fatores de riscos influenciam mais os riscos para serem materializados. Adaptamos o Framework da NIST 2018, para integrar com o processo de gerenciamento de riscos.

SOFTWARE INTERISK

O primeiro passo é identificar quais são os ativos considerados críticos para um ataque de ciber. O objetivo principal é saber onde o gestor de Cybersecurity irá colocar seus esforços para evitar, contingenciar os sistemas críticos da organização. Para isso utilizamos uma Matriz de Relevância das Informações.

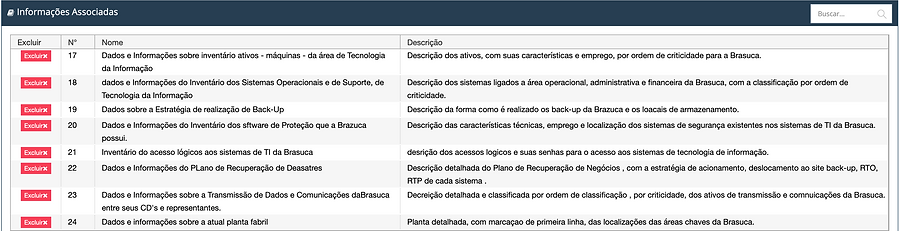

Pegamos como exemplo a empresa Brasuca, onde foram listados os seguintes ativos críticos de informações:

Figura 3: Informações associadas da empresa (Fonte: Software INTERISK).

Figura 4: Dados das informações associadas (Fonte: Software INTERISK).

Figura 5: Listagem das Informações a Ativos críticos da Brasuca (Fonte: Software INTERISK).

O Segundo passo é realizarmos a relevância das informações, frente os 24 ativos relacionados.

Figura 6: Relevância dos Ativos de Informações, utilizando o impacto em caso de fuga, integridade e confidencialidade das informações

ou dados e o nível organizacional – estratégico, tático e operacional - das informações/dados (Fonte: Software INTERISK).

Para que fique mais visual, elaboramos uma Matriz 3 x 3 com a Relevância das Informações:

Figura 7: Matriz de Relevância das Informações, com as respectivas criticidades identificadas em termos de negócio – Três níveis. Neste caso temos dos 24 ativos listados, 14 que foram classificados como críticos. Ou seja, estes ativos críticos devem ser o foco do Cybersecurity Risks (Fonte: Software INTERISK).

Figura 8: Indicadores dos Ativos Críticos Identificados (Fonte: Software INTERISK).

O passo seguinte é aplicar a lista de verificações, da NIST 2018. com base em riscos. As não conformidades serão tidas como fatores de riscos, tanto preventivos como de contingência – impacto. O caso da recuperação são consequências que impactarão tanto no Financeiro, operacional, legal e imagem da empresa.

Figura 9: Lista de verificação preenchida e as não conformidades vão direto para o Diagrama de Causa e Efeito (Fonte: Software INTERISK).

Figura 10: Listagem dos Fatores de Riscos – Não Conformidades e dos Controles – As conformidades (Fonte: Software INTERISK).

Com base no diagnóstico da lista de verificação, há a fase da identificação dos riscos cibernéticos, através do brainstorming.

Figura 11: Listagem dos Riscos Cibernéticos frente as fragilidades encontradas (Fonte: Software INTERISK).

O próximo passo é identificar quais dos fatores de riscos existentes – não conformidades da lista de verificação – compõe cada risco.

Figura 12: Digrama de causa e efeito, com seis macro causas: controles lógicos, meios organizacionais, recursos humanos, controles físicos, redes e ambiente externo. As não conformidades da lista de verificação da Estrutura Básica da NIST 2018, versão1.1, já entram automaticamente em cada uma das macro causas. Com isto, a lista de verificação auxilia no gerenciamento de riscos cibernéticos (Fonte: Software INTERISK).

A última fase antes de realizar a análise de riscos é saber quais das não conformidades identificadas são as mais relevantes e mais motrizes. Fazemos isto, através da Matriz SWOT, onde temos dois critérios: Importância e Magnitude.

Figura 13: Matriz SWOT que prioriza os fatores de riscos e ou não conformidades (Fonte: Software INTERISK).

Conclusão

Podemos concluir que o Framework da NIST 2018, versão 1.1 é muito mais abrangente em termos de riscos cibernéticos. Pois desta forma consegue suportar o gerenciamento de riscos cibernéticos, identificando as não conformidades de maior relevância e ao mesmo tempo, já sabendo onde dar foco, nos ativos críticos.

Desta forma o gestor de Cybersecurity Risks integra os preceitos do gerenciamento de riscos integrados, onde a disciplina de Riscos Cibernéticos não ficará isolada ou segregada, fazendo com que a empresa ganhe maior flexibilidade e um desempenho superior ao dos concorrentes.

Esta é a forma ideal de realizar uma avaliação do gerenciamento de riscos cibernéticos, com o suporte do Framework da NIST 2018.

Caso queria conhecer o Software INTERISK, entre em contato e solicite uma demonstração!