Violação de dados custa, na média global,

US$ 3,8 milhões

para as empresas.

Entenda como ocorre!

Prof. Dr. Antonio Celso Ribeiro Brasiliano,

CEGRC, CIEAC, CIEIE, CPSI, CIGR, CRMA, CES, DEA, DSE, MBS

Doutor em Ciência e Engenharia da Informação e Inteligência Estratégica pela

Université Paris – Est (Marne La Vallée, Paris, França); presidente da Brasiliano INTERISK.

01/12/2020

A falta de um programa de prevenção de Vazamento de Dados, mais conhecido como Data Loss Prevention – DLP, segundo a IBM Security que anunciou os resultados de um estudo global que examina o impacto financeiro das violações de dados, revelando que, em média global, uma violação custa US$ 3,8 milhões para as empresas, e contas comprometidas de funcionários foram a causa mais cara.

No Brasil, o custo médio da violação de dados é de R$ 5,88 milhões de reais (cerca de US$1,12 milhão), um aumento de 10,5% em relação ao ano anterior comparando o valor em reais (R$ 5,32 milhões de reais em 2019).

Causas mais comuns

Ao analisar as violações de dados sofridas por mais de 500 organizações pelo mundo, 80% dos incidentes estudados resultaram na exposição das informações de identificação pessoal de clientes. Entre todos os tipos de dados expostos nessas violações, as informações pessoais de clientes também foram as mais caras para as empresas.

O relatório aponta as perdas financeiras que as organizações podem sofrer caso dados sejam comprometidos, à medida que empresas acessam cada vez mais dados sensíveis por meio do trabalho remoto e operações de negócios na nuvem.

Um outro estudo da IBM descobriu que mais da metade dos funcionários que começaram a trabalhar em casa devido à pandemia não recebeu novas orientações sobre como lidar com as informações pessoais de clientes.

Patrocinado por IBM Security e conduzido pelo Instituto Ponemon, o Relatório de Custo da Violação de Dados 2020 (Cost of Data Breach 2020) é baseado em entrevistas realizadas com mais de 3.200 profissionais de segurança em organizações que sofreram alguma violação de dados durantes o último ano.

Algumas das principais descobertas do relatório incluem:

1. Tecnologia inteligente reduz custo de violações pela metade;

Empresas que implementaram tecnologias de automação de segurança (que utilizam IA, análise de dados e orquestração automatizada para identificar e responder aos eventos de segurança) tiveram menos da metade dos custos de violação de dados quando comparadas às que não implementaram essas ferramentas – US$2,45 milhões vs US$6,03 milhões, em média.

2. Pagamento pelas credenciais comprometidas;

Em incidentes nos quais atacantes acessam a rede das corporações usando credenciais comprometidas ou roubadas, as empresas viram o custo de violação de dados ser quase US$1 milhão mais alto em comparação à média global, chegando a US$4,77 milhões por violação. Ataques maliciosos, que exploram a vulnerabilidade de terceiros, foi a segunda origem com maior custo (US$4,5 milhões) para esse grupo.

3. Custo de mega violações aumenta aos milhões;

Os custos das chamadas mega violações, nas quais mais de 50 milhões de registros são comprometidos, subiram de US$388 milhões para US$392 milhões. Violações nas quais 40 – 50 milhões de registros foram expostos custaram para as empresas US$364 milhões em média, um aumento de US$19 milhões comparado ao relatório de 2019.

4. Ataques de estado-nação (nation-state) a violação mais prejudicial.

As violações de dados que possam ter sido originadas dos ataques de estado-nação foram as mais caras em comparação com outros atores de ameaças examinados no relatório. Conhecidos como “state-sponsored attacks”, esses ataques tiveram uma média de U$4,43 milhões em custo de violação de dados, superando os cibercriminosos motivados financeiramente e os hackativistas.

A conclusão do Relatório da IBM Security é a de que quando se trata da capacidade de mitigar o impacto de uma violação de dados, enxerga-se uma clara vantagem de empresas que investiram em tecnologias automatizadas.

Em um momento em que as empresas estão expandindo sua presença digital a um ritmo acelerado e a falta de skills no setor de segurança da informação e cibernética persiste, as equipes podem ficar sobrecarregadas ao proteger mais dispositivos, sistemas e dados. A automação da segurança cibernética pode ajudar a resolver essa carga, permitindo uma resposta mais rápida à violação e significativamente mais econômica, em relação custo x benefício.

Vulnerabilidade preferida dos hackers

Credenciais de funcionários e nuvens configuradas incorretamente, ponto de entrada preferido dos atacantes.

Credenciais roubadas ou comprometidas e nuvens com configurações incorretas foram as causas mais comuns de violações maliciosas para as empresas que participaram do estudo, representando aproximadamente 40% dos incidentes. Com mais de 8,5 bilhões de registros expostos em 2019 e atacantes usando e-mails e senhas previamente expostos em uma a cada cinco violações estudadas, as empresas estão repensando sua estratégia de segurança pela adoção da abordagem de confiança-zero (zero trust) – reexaminado como eles autenticam os usuários e como a extensão de acesso aos usuários são concedidos.

Similarmente, a luta das empresas com a complexidade da segurança – o principal fator de custo de violações – está contribuindo para que as configurações incorretas de nuvem se tornem um desafio de segurança crescente. O relatório de 2020 revelou que os atacantes usaram as configurações incorretas de nuvem para violar as redes em 20% do tempo, aumentando o custo de violações para US$4,41 milhão em média.

Tecnologias avançadas fazem a diferença na prevenção

Tecnologias avançadas de segurança ajudam os negócios

O relatório destaca a crescente divisão no custo de violações entre empresas que implementaram tecnologias avançadas de segurança e aquelas que estão atrasadas, revelando uma diferença de economia de US$3,58 milhões para companhias com automação de segurança totalmente implementada versus aquelas que ainda não implementaram este tipo de solução.

As empresas participantes do estudo que contavam com automação de segurança totalmente implementada também relataram um tempo de resposta significativamente mais curto às violações, outro fator-chave mostrado para reduzir os custos de violação na análise. O relatório constatou que inteligência artificial, machine learning, análise de dados e outras formas de automação de segurança permitiram às empresas responder a violações até 27% mais rápido do que as empresas que ainda não implantaram a automação de segurança.

Falta de planos de respostas a incidentes estruturados – fator chave

A preparação para resposta a incidentes também continua influenciando fortemente as consequências financeiras de uma violação. Empresas que não possuem uma equipe designada ou testes de planos de resposta a incidentes, sofrem em média com um custo de US$5,29 milhões em violação, enquanto as empresas que possuem equipes dedicados, testes e simulações sofrem menos de US$2 milhões em custo de violações. Isso reafirma que a preparação e a prontidão geram um ROI significativo em segurança cibernética.

Alguns outros itens de insegurança identificados

1. Riscos do trabalho remoto têm um preço – Com modelos de trabalho híbrido criando ambientes menos controlados, o relatório descobriu que 70% das empresas que adotaram o teletrabalho em meio à pandemia esperam que os custos de violações de dados se agravem.

2. CISOs culpados pelas falhas por violações, apesar do poder limitado de tomada de decisão: 46% dos entrevistados disseram que o CISO/CSO é responsabilizado pelas violações. Detalhe importante é que apenas 27% afirmaram a tomada de decisão sobre política de segurança e tecnologia vem do CISO/CSO. O relatório concluiu que a nomeação de um CISO foi associada com uma economia de US$145.000 versus a média de custo por violação.

Tendências regionais e por indústria

• O estudo analisou o custo de violações de dados em diferentes indústrias e regiões, descobrindo que as violações de dados nos Estados Unidos são muito mais caras, custando US$8,64 milhões em média.

• No Brasil, o estudo também observou um aumento no número de dias para identificar a violação de dados, que subiu de 250 para 265 dias, e para conter a violação, que cresceu de 111 para 115 dias, em comparação a 2019. Vejam que é uma grande deficiência não identificar rapidamente.

• Globalmente, a indústria de saúde continua apresentando os mais altos custos médios de violação, com US$ 7,13 milhões – um aumento de mais de 10% em comparação com o estudo de 2019.

Conclusão

Nossa conclusão, pelo que podemos ler do Relatório da IBM Security, que ainda falta, principalmente no Brasil um Programa Formalizado de DLP.

A empresa deve entender que para evitar a violação de dados tem que aceitar o fato de que as informações e dados estratégicos e críticos podem ser conseguidos de forma Voluntária ou involuntária. Isso mesmo. Se um funcionário de médio escalão possui uma informação estratégica e não sabe o valor dela para a empresa, há grande possibilidade de vazar através de conversas informais com grupos de amigos, ou mesmo, ser vítima de engenharia social e ou técnica de indução. Vimos no Relatório da IBM Security que a utilização de credenciais de funcionários ou ex-funcionários foi uma das brechas mais utilizadas. Outro tópico foi a falta de uma estrutura de respostas a incidentes, causando retardo e custos maiores.

Para isso a empresa deve ter um Processo Estruturado contra Vazamento e Violações de Dados, com metodologia e critérios parametrizados.

A Brasiliano INTERISK possui um processo estruturado, simples e prático, em três fases, em que percorremos nas empresas:

1. Identificação das denominadas Joias da Coroa:

2. Identificação da Maturidade das Pessoas com acesso a estes dados:

Identificação do Nível de maturidade das Pessoas que lidam com os dados.

Tríade para saber quem lida com o que e por onde passam os dados – Ciclo.

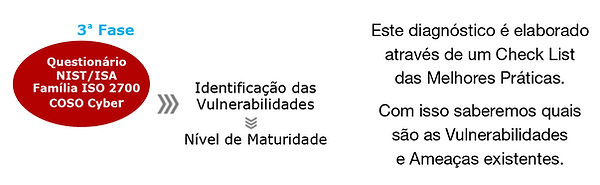

3. Análise Situacional para Identificar as Vulnerabilidades e Ameaças:

Como resultado desta Terceira fase temos o Nível de Maturidade:

4. Sugestões Estruturantes